ホーム > タグ > network

network

auひかりのBL172HVを使いつつVPNサーバを設置する方法

- 2012年10月10日

- サーバ

awesome! (挨拶)

恐らく,この情報は貴重かつ求めている人が多そうな気がするので,丁寧に説明しちゃる!auひかりのホームゲートウェイであるところのAterm BL172HVを使いつつ,自宅にVPNサーバを設置する方法を紹介したいと思います.これがなかなか困難なんですよ.

想定環境

以下の環境を想定します.というか,我が家の環境です.

- auひかりマンションタイプV(VDSL)契約

- ホームゲートウェイはAterm BL172HVが貸与されている

- BL172HVがルータとしてDHCPサーバも担う

- 無線LANを飛ばすためにBuffaloのWZR-HP-G302H(以下G302H)をBL172HV配下でブリッジモード(ルータOFF)運用

特に珍しい環境ではないと思います.BL172HVは初期設定で動かしていると思ってもらって結構です(実際には違いますが).この環境で,G302HのVPN機能を利用したいというのが,今回の目的です.

G302HでVPN機能を利用するには,ブリッジモードではなく,ルータモードで動かす必要があります.そうすると,BL172HVとG302Hの2重ルータ状態になることは明らかです.これをどげんかしないことには,VPN以前の問題として,なかなかのハードモードです.しかも,BL172HVはブリッジモードにならないので,なおさらハードです.

最初に試した方法

この構成がうまくいくという話なので,やってみました.直感的にもうまくいきそうなので,期待できます.しかし,「最初に試した方法」なんて書いたってことは,失敗したことを暗示しています.うまくいきません.どうにもこうにも,BL172HVのポートフォワーディングが機能していないようで,G302HまでVPNのリクエストが届きません.開けるべきポートはPPTPの1723/tcpとgreのプロトコル47番です.これをG302HのLAN側IPアドレスに向ければ良いはずなのですが・・・.ダメです.ポートスキャンをかけても,1723は閉じられているみたいで・・・.泣きそうです.

次に試した方法

@k4403 つ waskaz.com/blog/index.php…

— tohkiさん (@tohki) 10月 9, 2012

今度の方法は裏技っぽい方法です.BL172HVのモデム部分だけを使ってルータ部分を使わないようにして,好きなルータを使っちゃおうという方法です.これによって2重ルータの問題が解消されます.

つまりこういうことです.本来だと赤枠でくくった緑の端子同士を緑の10cmくらいのLANケーブルで繋いで使うのですが,どうもこの結線が,VDSLモデムとルータを繋ぐ部分らしく,HGW端子に別のルータを繋いじゃえ!っていう考えのようです.oh…

しかも,単純に繋いでもIPアドレスが降ってこないらしく,MACアドレスの偽装を行います.手順としては,G302HのInternet側MACアドレスをBL172HVのWAN側MACアドレスに変更します.図で説明すると,以下の通りです.

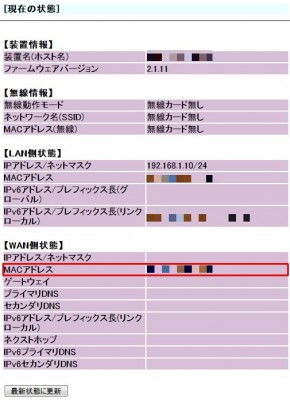

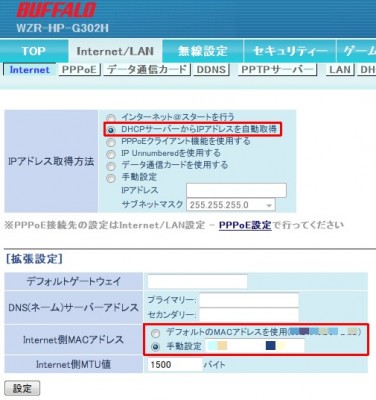

重要な情報なので,一部を伏せていますが,赤枠でくくったBL172HVのWAN側MACアドレスをコピーします.そして,G302HのInternet側MACアドレスを手動設定にして,貼り付けます.

このとき,G302HのIPアドレス取得方法は「DHCPサーバーからIPアドレスを自動取得」にしておきましょう.するとどうでしょう・・・.

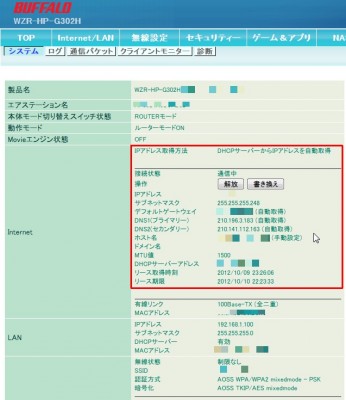

なんということでしょう!G302HにWAN側のIPアドレスが振られたではありませんか!ということは・・・G302Hをルータとして,外に出て行けるということを意味しています.すごいぞ!BL172HVが悲しい状態になるけど・・・.

G302HでVPNの設定

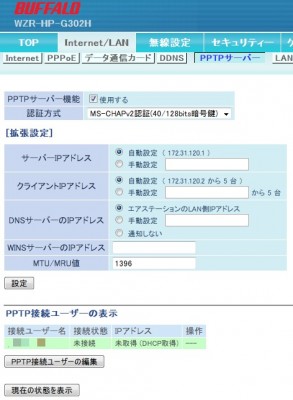

ここまで来てしまえば,もう障害はありません.マニュアル通りにG302HのVPNを設定して,繋ぐだけです.

初期値のままで問題ないですね.

まとめ

auひかりのホームゲートウェイであるBL172HVのHGWとWANを繋いでいるケーブルを外して,VPN機能付きルータのInternetポートとHGWを繋ぐのが簡単すぎて捗ります.今回紹介したG302Hじゃなくても,WAN側のMACアドレスを変更できるルータであれば,同様の方法でいけるはずです.夢が広がりんぐ!

Interop Tokyo 2012

- 2012年06月15日

- 参加報告

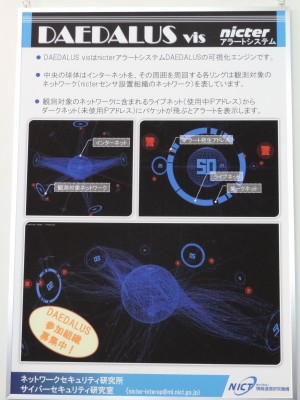

6月12日から15日まで幕張メッセで開催されていたInterop Tokyo 2012に行ってきました.お目当てはもちろんNICTの新兵器DAEDALUSです.

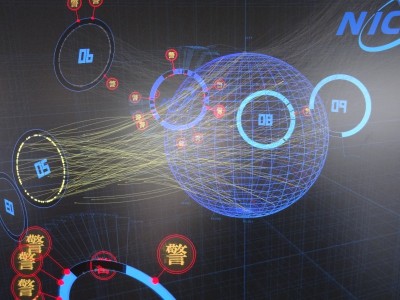

こちらが噂のコンパニオンも抽選会もないのに,人集りができるNICTブースです.NICTは数年前から,Interopでnicterを展示しており,毎年人気のブースです.まずは従来の可視化ツールをご紹介.

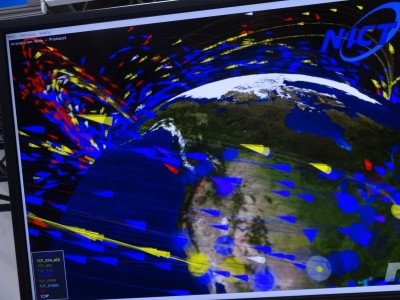

いわゆる普通のnicterです.かっこいいです.

こっちは昨年投入されたNIRVANAです.

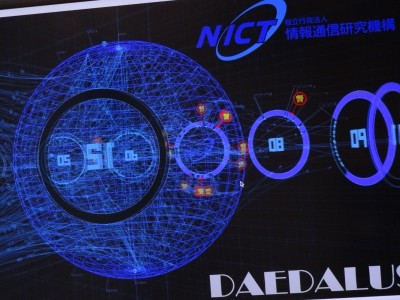

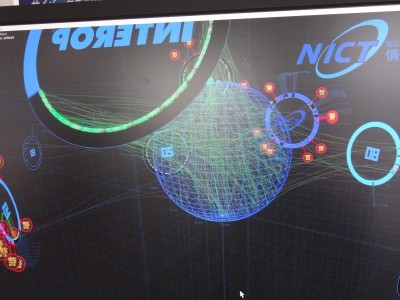

そしてこれが新兵器DAEDALUSです.クゼの電脳にタチコマがマスクアレイを注入しながら侵入する感じです.方向としては逆ですけど・・・.

ちょろっと解説すると,中央の球体がインターネットで,この球体でIPv4アドレスは網羅している・・・んだったと思います.その衛星軌道上に回っているのが監視対象ネットワークで,黒い部分がダークネット(未使用IPアドレス)で色が付いている部分がライブネット(使用中IPアドレス)になってます.んで,なんらかの攻撃(異常)が観測されると「警」が表示されます.点滅している「警」が現在進行中で,赤い「警」は過去に観測されたものだそうです.ちなみに,「警」が前面にドーンと出てきたときは,今まさにその瞬間に観測したものだそうです.レアです.

という,ある程度の前提知識を持っていただいて,撮影してきた動画をどうぞ.

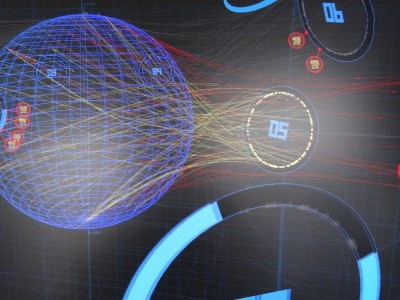

こんな感じで,近くでこの映像が流れていたら,ずっと見続けてしまう可能性があるデフラグ級に危険な代物です.自宅警備員を名乗れます.さて,こんなかっこいいツールですが,実はかっこよさを極限まで追求してしまったため,自由度が無茶苦茶高い仕様になっています.例えばこんな感じ.

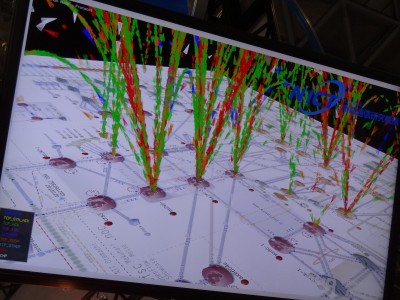

パケットの軌跡を黄色に変更してみた例.

特定の条件に該当するものを赤で表示させたもの.

445ポートへのパケットを緑でハイライトした例.などなど,ポート番号指定やらIPアドレス指定やら色々と条件指定してカスタマイズ可能です!超実用的!(当たり前)

これは他のものとはまったく違うものを表示していて,パケットフローで,どのぐらいの流量があるかを示している図.こんなこともできるんです.そうDAEDALUSならね!

まとめ

nicterの新型可視化ツールDAEDALUSはかっこいいだけではなく,実用性抜群です.ネットワーク監視センターには必ず配置したいツールです.ぶっちゃけLACのJSOCにあるべきツールじゃないかななんて思いました.さて,来年はどんな可視化が実現されるのでしょうか・・・.

Interop Tokyo 2011

- 2011年06月12日

- 参加報告

6月7日から10日まで幕張メッセで行われていたInterop Tokyo 2011を見学してきた.目的は主にNIRVANAのライブと小悪魔です.

今年は初日の開幕に向けて移動したんですが,京葉線に座っていけるくらいの人の入りで,人が少なかったです.その分,快適に見学できましたが.NICTのNIRVANAは回線トラブルで何度か地球儀が回っているだけの簡単な表示になっていましたが,ちゃんと動いている時間は人気抜群でした.WBSのカメラが会場に来ていて,ボクが居たときには取材をしていなかったのですが,その後にNIRVANAを取材して,その夜のWBSで流れていました.幕張メッセにも攻撃とかテロップでてますが,トラフィックを可視化しているだけで,攻撃とは限らないんですが・・・.

NICTブース以外では,DirectorsのブースでEV SSLゲームをやって小悪魔ウォーターをもらいました.小悪魔さんは卒研がどうのこうのでいらっしゃらなくて残念でした.小悪魔本をサイン本化するチャンスだったのに・・・.

@k4403 お!小悪魔ウォーター!ってことはゲームもやってくれたんですかね??サインごめんなさい><また機会があったらサインさせてくださいね^^

— coakumaさん (@aicoakuma) 6月 8, 2011

それから,カスペルスキーのブースでは例によって例の如く,AKBうちわを配っていました.今年はカスペルスキーに限らず,うちわや扇子をノベルティとして配っている企業が多かったように思います.エコですね!

Home > タグ > network